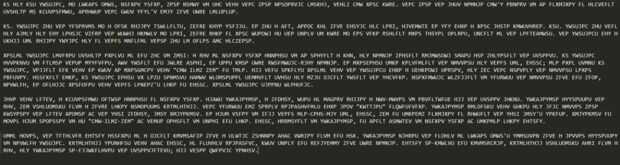

Este Instructable pretende explicar algún código que escribí que te ayudará a romper un cifrado por sustitución mono alfabético. Hay por lo menos un otro Instructable habla sobre algunas de las cosas que tengo que decir, pero que uno se centra más en los conceptos más que en el código ( Su una gran Instructable que recomiendo sacar antes de leer éste.

de todos modos, para mi Instructable, va a utilizar un programa llamado Sublime texto 3 (http://www.sublimetext.com/3) que es una gran herramienta para la codificación. Además, utilizaré un terminal llamado Cygwin (https://www.cygwin.com/) para compilar y ejecutar todo el código. No voy a repasar cómo configurar Cygwin en este Instructable, puesto está fuera del alcance de lo que abarca. Si la gente está teniendo problemas con eso, me avisan y puedo ayudar a las personas o tal vez hacer un Instructable sobre él. Si tienes otras formas de código, no dude en utilizarlos. Todo mi código en este Instructable será en C++ (descargo de responsabilidad: he sólo estado usando C++ para un a corto plazo por lo que puede ser mejor/más eficientes formas de hacer cosas. Si es así, deja un comentario más abajo!).

Bien, ahora a la programación!